Por Sergio Diaz y Alexandre Peixoto, gerentes de producto del DeltaV™ DCS y SIS, de Emerson

Cuando una organización inicia un proyecto de un Sistema Instrumentado de Seguridad (SIS), una de las primeras decisiones que se debe tomar es la elección de una arquitectura.

Es posible proporcionar sistemas exitosos y reforzados al utilizar una arquitectura SIS integrada o interconectada dentro de las limitaciones de los estándares internacionales de ciberseguridad, tales como la Comisión Electrotécnica Internacional (IEC) 62443 (familia de normas ANSI/ISA 62443) y/o las recomendaciones locales, como las pautas de la Asociación de Usuarios de la Tecnología de Automatización en Industrias de Procesos (NAMUR). El entendimiento de los beneficios y las consideraciones detrás de cada arquitectura es esencial para la toma de una decisión informada, cuya solución satisfará de la mejor manera las necesidades de la organización.

Comprensión de los estándares

Los estándares de ciberseguridad proporcionan pautas que separan los componentes críticos para la seguridad de los no críticos. Bajo las pautas ISA, los activos críticos para la seguridad deben agruparse en zonas que estén lógica o físicamente separadas de los activos no críticos para la seguridad[1]. NAMUR ofrece un conjunto similar de pautas en la hoja de trabajo NA 163, “Evaluación de riesgos de seguridad del SIS”. Las pautas definen tres zonas lógicas: Núcleo SIS, SIS extendido y arquitectura del sistema de control (referido como «Periféricos» por NAMUR) que deben estar física o lógicamente separadas (Figura 1).

El Núcleo SIS tiene los componentes necesarios para ejecutar la función de seguridad (logic solver, componentes de E/S, sensores y elementos finales). El SIS extendido tiene los componentes del sistema de seguridad, pero no es necesario que ejecuten la función de seguridad (por ejemplo, las estaciones de trabajo de ingeniería). Los periféricos son los componentes y sistemas, tales como el sistema de control de procesos básico (BPCS por sus siglas en inglés) que no son ni directa ni indirectamente asignados a SIS, pero podrían usarse en contexto de una función de seguridad (por ejemplo, una solicitud de reinicio de una estación de trabajo BPCS o la visualización de la función de seguridad en un HMI).

Figura 1 – NAMUR ofrece un set de lineamientos similares a los de ISA 62443, con funciones SIS agrupadas en tres zonas: Núcleo SIS, SIS Extendido y Arquitectura del sistema de control (referido como periféricos por NAMUR)

Es importante reconocer que ninguno de los estándares define una arquitectura requerida. Los usuarios deben decidir la mejor manera de estructurar sus redes SIS, siempre y cuando la solución final proporcione la separación lógica o física suficiente entre el BPCS y el SIS. Generalmente, esto les da a las organizaciones tres opciones para diseñar redes SIS:

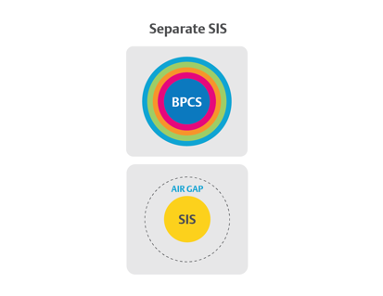

- Un SIS separado, completamente desconectado e independiente del BPCS;

- Un SIS interconectado, conectado al BPCS por medio de protocolos industriales (generalmente, Modbus);

- Un SIS integrado, interconectado a un BPCS, pero suficientemente aislado para cumplir los estándares de ciberseguridad.

A menudo se afirma que un SIS separado es más seguro que cualquier otro tipo de implementación SIS. Sin embargo, todas las arquitecturas enumeradas anteriormente pueden ofrecer una postura de seguridad reforzada siempre y cuando la postura se defina de antemano y se aplique durante el diseño, la implementación y el mantenimiento del sistema de seguridad. Aunque es importante, la arquitectura SIS es solo un aspecto de la definición de seguridad en un sistema de seguridad.

Maximizar la defensa profunda

Proteger de un modo adecuado el sistema SIS requiere de un enfoque de defensa profunda. Con el aumento de los ataques cibernéticos, una sola capa de protección para los activos críticos de seguridad no es suficiente. Los administradores de redes están empleando muchas capas de seguridad (antivirus, gestión de usuarios, autenticación por múltiples factores, prevención y detección de intrusiones, whitelisting, firewalls y más) que garantizan que usuarios no autorizados se enfrenten a una barrera de entrada insuperable. El objetivo de una estrategia de defensa profunda es aumentar los mecanismos de protección de control de acceso y lo podemos lograr agregando capas de protección que se complementan entre sí.

Defensa profunda – Sistemas separados

Uno de los métodos más comunes de proteger un SIS es separar completamente el sistema, lo que permite que haya espacio físico o “AIR GAP” entre las funciones del Núcleo SIS y del BPCS (Figura 2). A primera vista, los beneficios de este enfoque parecen obvios. Si el SIS está completamente separado de otros sistemas, estará fortalecido contra intrusiones en forma inherente.

Figura 2 – Infraestructura que separa los componentes críticos del SIS de los no críticos, pero no agrega mantenimiento extra para mantener capas de seguridad de defensa profunda en dos sistemas diferentes.

Sin embargo, aún los sistemas separados no son inmunes a los ataques cibernéticos. Los usuarios eventualmente necesitarán acceso externo al sistema para extraer registros de eventos para la secuencia de análisis de eventos, bypass, anulaciones, registros de pruebas de verificación o simplemente para realizar cambios en las configuraciones y aplicar actualizaciones de seguridad. Las unidades de USB, que son los medios habituales para implementar las actualizaciones, no son fáciles de proteger.

La dependencia de medios externos es una de las razones por las que un SIS separado sigue necesitando capas de protección adicionales, similares a las utilizadas para proteger el BPCS. El fortalecimiento adecuado de los sistemas deja a los usuarios manejando dos conjuntos separados de arquitecturas con defensa profunda. Esto crea una alta posibilidad de más horas de trabajo, periodos de inactividad más largos y áreas adicionales donde los descuidos pueden debilitar las capas de protección.

Defensa profunda – Sistemas interconectados

Los sistemas interconectados funcionan como sistemas separados en el sentido de que las funciones relacionadas con la seguridad están físicamente separadas de las funciones no relacionadas con la seguridad (Figura 3). La diferencia es que, en los sistemas interconectados, los elementos del BCPS y las funciones del Núcleo SIS se conectan mediante enlaces diseñados con protocolos industriales abiertos, como el Modbus. Normalmente, se utilizan firewalls u otros hardware y software de seguridad para restringir el tráfico entre el BPCS y el SIS.

Figura 3 – Las arquitecturas interconectadas también separan físicamente el SIS del BPCS, pero mantienen una conexión con el BPCS. Esta configuración generalmente requiere que se mantengan múltiples enlaces de ingeniería y sistemas de defensa profunda.

Debido a que tanto el Núcleo SIS como el SIS extendido están separados físicamente de los periféricos, los sistemas interconectados ofrecen protección adecuada que cumplen con los estándares ISA y NAMUR. Sin embargo, así como en los sistemas separados, el hardware y el software SIS deben protegerse. Los usuarios deben asegurarse de que el Núcleo SIS no se vea comprometido a través de conexiones al SIS extendido. Para obtener esta protección, los sistemas interconectados necesitan que las capas de seguridad de defensa profunda sean duplicados en múltiples sistemas. En algunos casos, las múltiples instancias de seguridad que deben monitorearse pueden aumentar la carga de trabajo necesaria para mantener la seguridad adecuada. Adicionalmente, es responsabilidad del usuario final asegurarse de que el enlace entre el BPCS y el SIS esté configurado de tal modo que el sistema no sea expuesto al riesgo.

Defensa profunda – Sistemas integrados

Otra opción para diseñar sistemas separados es la de un SIS integrado (Figura 4). En este enfoque, el SIS está integrado al BPCS, pero hay una separación lógica y física entre el Núcleo SIS y el SIS extendido. Generalmente, esta separación viene con protocolos patentados que utilizan ciberseguridad integrada lista para funcionar de inmediato, lo que elimina muchos de los riesgos de seguridad de diseñar manualmente una conexión entre el SIS y el BPCS.

El SIS integrado necesita los mismos niveles de protección de defensa profunda que los sistemas separados, pero como algunas de las capas de seguridad protegen tanto al BPCS como al SIS, el SIS integrado puede reducir significativamente el tiempo y el esfuerzo invertidos al monitorear, actualizar y dar mantenimiento a las capas de seguridad. Este enfoque ofrece protección que va más allá de las capas de seguridad comunes. El SIS integrado tiene capas de protección adicionales y específicas para proteger el Núcleo SIS.

Figura 4 – En una arquitectura SIS integrada, las funciones críticas para la seguridad están separadas lógica y físicamente, aún cumplen con los estándares ISA y NAMUR, pero se encuentran en el mismo sistema. Esto elimina la necesidad de mantener múltiples diseños de defensa profunda.

La eliminación de interfaces entre el Núcleo SIS y el extendido con un entorno integrado puede derivar en pruebas de aceptación en fabrica (FAT) más sencillas y más rápidas, lo que ayuda a poner proyectos en línea más rápido y con menos trabajo.

Gestión de los puntos de entrada

Considerar cuidadosamente las capas de defensa profunda es fundamental para proporcionar la ciberseguridad del SIS, pero no es suficiente. Para garantizar la seguridad adecuada para una red SIS, las organizaciones deben limitar los puntos de entrada a las funciones críticas para la seguridad y proporcionar mitigaciones para cualquier riesgo que impacte dichos puntos de entrada.

Cuantos más puntos de entrada estén disponibles en las funciones críticas para la seguridad de un SIS, mayores serán las oportunidades de ciberataques que exploten las vulnerabilidades que puedan existir en las capas de seguridad. Por ejemplo, aunque puede ser posible defender de forma adecuada cinco puntos de entrada contra intrusiones, es mucho más fácil y demanda menos recursos defender solamente uno.

Puntos de entrada – Sistemas interconectados

NAMUR ofrece pautas muy claras para la arquitectura por zonas del SIS en un formato interconectado (Figura 1). En el diagrama, el Núcleo SIS, el SIS extendido y los periféricos están todos adecuadamente aislados en sus propias zonas. Las conexiones diseñadas entre los elementos de la arquitectura en las tres zonas (estaciones de ingeniería, BPCS, sistemas de gestión de la información, sistemas de gestión de activos y más) pueden crear muchos puntos potenciales de conexión al Núcleo SIS. Estos puntos de conexión no representan inherentemente un riesgo de seguridad, ya que la suposición es que todo estará seguro con la defensa profunda adecuada. Sin embargo, cada una de estas puertas debe ser asegurada, con el resultado potencial de cinco o más conjuntos de hardware y software de seguridad que necesitan ser administrados y mantenidos.

Puntos de entrada – Sistemas integrados

Las arquitecturas integradas SIS ofrecen un diseño que limita los puntos de entrada. Los mejores sistemas instrumentados de seguridad cuentan con un solo componente que actúa como un guardián y/o proxy para todo el tráfico que va y viene de las funciones críticas para la seguridad. El resultado es un solo punto de entrada que se necesita defender, probablemente usando las mismas capas de defensa profunda que protegen el BPCS y algunas capas de protección adicionales más específicas al Núcleo SIS. Este diseño puede reducir el mantenimiento y el monitoreo, mientras proporciona el mismo nivel de separación estándar SIS, o incluso uno mayor, que cualquier otra arquitectura.

A menudo, se asume que una mayor separación entre el SIS y el BPCS significa mayor seguridad inherente. Sin embargo, como en el caso de sistemas con espacio entre ellos, una mayor separación física puede derivar en un aumento de carga de trabajo para el mantenimiento y monitoreo para garantizar una defensa profunda adecuada. Esta carga adicional en última instancia limita el valor para los usuarios que buscan optimizar el desempeño y la producción, a la vez que tratan de cumplir los estándares de ciberseguridad. En contraste, los sistemas integrados y los interconectados pueden alcanzar niveles altos de conectividad, mientras ofrecen flexibilidad en la implementación de estructuras de ciberseguridad con defensa profunda. Debido a que las dos arquitecturas ofrecen los niveles de seguridad más altos, los equipos de trabajo que buscan mantener un SIS bien defendido durante todo el ciclo de vida del sistema, descubren a menudo que tienen más y mejores opciones que nunca para un BPCS y un SIS que se ajusten a sus objetivos organizacionales particulares.

[1] ISA 62443-1-1 páginas 62, 91 y 97.